Über die Sophos XGS Firewall

Die Sophos XG und XGS Next-Generation-Firewall bieten sicherheitsbewussten Business-Anwender:innen einen leistungsfähigen Schutz für ihr Netzwerk.

Die VPN Firewall kommen mit vielen Features, die sich für diverse Use-Cases, wie z. B. Home-Office-Anwender:innen, Kleinunternehmen, Zweigstellen und sogar große Konzerne eignen. Ein schlichtes Design kombiniert mit essenziellen Sicherheitsfunktionen machen diese Firewall-Serie zu einer beliebten Option.

Menü:

IPSec vs SSL-VPN

Wenn es um die VPN-Konfiguration geht, haben Sophos XGS Firewall-Nutzer:innen die Wahl zwischen IPsec und SSL-VPN. Beide Protokolle werden in VPN Tracker für Mac und iOS unterstützt.

Generell empfehlen wir IPsec-VPN, wenn möglich, weil es eine schnellere und stabilere Verbindungsaufbau liefert. Jedoch bietet eine SSL-VPN-Verbindung Kompatibilität in mehr Netzwerkumgebungen - was ihn zu einem guten Fallback macht, wenn IPsec nicht verfügbar ist (z. B. aufgrund von Netzwerkeinschränkungen.) Alles in allem sind beide VPN-Standards gleich sicher für Ihr Unternehmen.

Dieser Guide erklärt Schritt-für-Schritt, wie Sie sowohl IPsec- als auch SSL-VPN auf Ihrer Sophos Firewall einrichten und sich auf Mac, iPhone und iPad verbinden können.

Wichtig: Dieser Guide bezieht sich auf Sophos XG/XGS Firewalls mit der Firmware version SFOS 18.5.2 und neuer. Falls Sie ein älteres XG Modell im Einsatz haben, schauen Sie sich unsere Sophos XG Legacy IPsec Anleitung an.

Erster Schritt: VPN-Nutzer zu der Sophos Firewall hinzufügen

Bevor Sie mit der Konfiguration des VPN Tunnels loslegen, müssen Sie VPN-Nutzer:innen hinzufügen. Das sind die Leute, die später Zugriff auf das VPN haben sollen (i.e. Mitarbeiter:innen.)

Der einfachste Weg, um neue Nutzer:innen hinzuzufügen ist, eine Benutzergruppe zu erstellen. So können Sie den VPN-Zugang für mehrer Nutzer:innen auf einmal konfigurieren anstatt Nutzer:innen jedes mal einzeln hinzufügen zu müssen. Wenn Sie später neuen Nutzer:innen den VPN-Zugang freigeben müssen, können Sie diese direkt zu der Benutzergruppe hinzufügen und müssen das VPN nicht neu konfigurieren.

Bitte beachten Sie: Alle Nutzer:innen bekommen einen eigenen Benutzernamen und ein Passwort, das später benötigt wird, um die VPN-Verbindung zu verwenden.

- Loggen Sie sich bei der Web-Oberfläche Ihrer Sophos Firewall ein und gehen Sie zu Authentication > Groups

- Klicken Sie auf Add, um eine neue User Group (z. B. VPN Users) zu erstellen und fügen Sie Ihre Teammitglieder:innen hinzu

Erstellen Sie eine Benutzergruppe für Teammitglieder:innen, die den VPN-Zugang benötigen

- Nun können Sie den neuen VPN-Tunnel einrichten:

IPsec-VPN auf Ihrer Sophos XG / XGS Firewall einrichten

Konfigurationscheckliste

In dieser Anleitung werden bestimmte Informationen erwähnt, die später für die Konfiguration der IPsec-VPN-Verbindung im VPN Client benötigt werden. Diese Informationen werden markiert, damit Sie sie einfacher erkennen:

- Gerät-Hostname oder Öffentliche (WAN) IP-Adresse - im Zweifel finden Sie diese in der Netzwerkübersicht in der Web-Oberfläche Ihrer Firewall

- Pre-Shared-Key

- Local-Identifier

- Remote-Identifier

- Sophos Benutzer-Login

- Sophos Benutzer-Passwort

Schritt 1: Ein neues IPsec VPN-Profil erstellen

- Gehen Sie zu Configure > Remote Access VPN > IPsec

- Selektieren Sie Enable neben IPsec remote access

- Für Interface, wählen Sie Port 2

- Für IPsec-Profil, wählen Sie DefaultRemoteAccess

- Für Authentication type, wählen Sie Preshared key und geben Sie ein sicheres Passwort (2) unten ein (merken Sie sich das Passwort, weil sie es später brauchen werden, um die Verbindung zu nutzen)

- Local ID: Selektieren Sie DNS und geben Sie einen beliebigen Namen ein. In diesem Fall bezieht sich die Local ID auf die Firewall, z. B. “sophos” (3)

- Remote ID:

- Selektieren Sie DNS und geben Sie einen beliebigen Namen ein. In diesem Fall bezieht sich die Remote ID auf den VPN-Client, z. B. “vpntracker” (4) - bitte beachten Sie, dass die Rollen im VPN client umgekehrt sind und die Local ID die Remote ID wird!

- Allowed users and groups: Selektieren Sie die User Group, die Sie im ersten Schritt konfiguriert haben. Sie können auch mehrere Gruppen und Einzelnutzer:innen hinzufügen, falls erwünscht.

Erstellen Sie Ihr neues Sophos IPsec Profil

- Client information > Name: Kann frei ausgewählt werden

- Assign IP from: Geben Sie den kompletten IP Adressbereich für Ihr neues Netzwerk ein (e.g. 192.168.255.65 - 192.168.255.126.) - achten Sie hier darauf, dass sich der Adressbereich nicht mit einem bestehenden Netzwerk überlappt (z. B., dass er nicht Teil des LAN sowie jeglichen anderen Remote-Netzwerk ist.)

Wichtig: Wenn es sich bei der Sophos Firewall nicht um das Haupt-Gateway des Remote-Netzwerks handelt, muss für den oben genannten Adressbereich am primären Gateway eine statische Route zum Sophos eingerichtet werden, da sonst kein Antwortverkehr über das VPN zurückkommt. - DNS server 1 + 2: Optional

Geben Sie den IP-Adressbereich für das VPN ein

Advanced settings > Use as default gateway: Hier können Sie feststellen, welche Remote-Netzwerkadressen über das VPN erreichbar sein sollen:

- Wenn Sie alle Datenverkehr über das VPN leiten möchten, aktivieren Sie den Schieberegler bei Use as default gateway

- Wenn Sie Split-Tunneling nutzen und nur den Zugang zu bestimmten Remote-Netzwerken über das VPN ermöglichen möchten, müssen Sie die entsprechenden LAN-Adressen in das Feld Permitted network resources eingeben

- Falls Sie hierfür ein neues Netzwerkobjekt einrichten müssen, selektieren Sie Add new item > Network und geben Sie Ihre Details ein

- Klicken Sie auf Apply, um die Konfiguration zu speichern

Stellen Sie fest, welche Remote-Netzwerke über das VPN erreichbar sein sollten

Schritt 2: Zugriffsrechte für die Firewall konfigurieren

Sobald Sie den IPSec VPN-Tunnel konfiguriert haben, können Sie Zugriffsrechte auf der Firewall konfigurieren. So bestimmen Sie welche Dienste über das VPN verfügbar sind.

- Gehen Sie zu System > Administration > Device access

- Gehen Sie zu der Tabelle Local service ACL. Kreuzen Sie bei einem Dienst in der Reihe VPN, um ihn für VPN-Nutzer:innen zu aktivieren. Sie können frei auswählen, welche Dienste verfügbar sein sollen jedoch empfehlen wir immer Ping/Ping6 für Debugging-Zwecke

Bestimmen Sie welche Firewall-Dienste über das VPN erreichbar sein sollen

Schritt 3: Neue Firewall-Regel hinzufügen

- Gehen Sie zu Protect > Rules and policies > Firewall rules

- Klicken Sie Add firewall rule > New firewall rule, um eine neue Regel zu erstellen und setzten Sie einen Rule name (z. B. VPN Access)

Erstellen Sie eine neue Firewall-Regel IPsec VPN connection

- Gehen Sie zu Source > Source zones. Hier wählen Sie die Zone aus, in der die neue Regel angewendet werden soll. In diesem Fall sollten Sie VPN auswählen

- Gehen Sie zu Destination and services > Destination zones. Hier bestimmen Sie die Zonen, die für VPN-Nutzer:innen freigegeben werden. LAN wird für den Remote-Zugang benötigt aber Sie können auch weitere Zonen, wie z. B. VPN, WiFi und DMZ auswählen, falls erwünscht

- Klicken Sie auf Save, um die Konfiguration abzuschließen

![]()

Verbinden Sie sich mit Ihrem neuen Sophos IPsec-VPN-Tunnel in VPN Tracker

Um sich mit dem neuen IPsec VPN Tunnel zu verbinden und den sicheren Remote-Zugriff auf Ihre Sophos XGS Firewall zu erhalten, brauchen Sie einen VPN-Client.

VPN Tracker unterstützt IPsec VPN-Verbindungen auf Mac, iPhone und iPad!

Folgen Sie diesen Schritten, um eine Sophos Verbindung einzurichten:

- Öffnen Sie den VPN Tracker Konfigurationsassistenten für Sophos

- Geben Sie den Hostnamen or die IP-Adresse (1) Ihrer Sophos Firewall ein. Im Zweifel finden Sie diese in der Netzwerkübersicht in der Web-Oberfläche Ihres Gerätes

- Folgen Sie den Schritten des Wizards und achten Sie dabei auf die Informationen aus Ihrer Konfigurationscheckliste

- Speichern Sie Ihre Verbindung in Ihrem VPN Tracker Account ab, um den sicheren Remote-Zugriff auf Mac und iOS zu erhalten

Nun können Sie sich mit Ihrer Sophos XGS Firewall über IPsec VPN auf Mac, iPhone oder iPad verbinden.

SSL-VPN für Ihre Sophos XG / XGS Firewall einrichten

Schritt 1: Einen neuen SSL-VPN-Tunnel erstellen

- Gehen Sie zu Configure > Remote access VPN > SSL VPN

- Klicken Sie auf Add, um einen neuen Tunnel zu konfigurieren:

Einen neuen SSL-Tunnel erstellen

Schritt 2: Den SSL-Tunnel konfigurieren

- Geben Sie dem neuen SSL-Tunnel einen Namen (z. B. SSL Remote Access)

- Bei Policy members, selektieren Sie Nutzer:innen oder eine Benutzergruppe, die den VPN-Zugang haben sollen

Selektieren Sie die Nutzer:innen, die Zugriff brauchen

Tunnel access: Hier können Sie bestimmen, welche Remote-Netzwerkadressen über den VPN-Tunnel erreichbar sein sollen.

- Wenn Sie alle Datenverkehr über das VPN tunneln möchten, klicken Sie Use as default gateway

- Wenn Sie Split-Tunneling nutzen und nur den Zugang zu bestimmten Remote-Netzwerken über das VPN ermöglichen möchten, müssen Sie die entsprechenden LAN-Adressen in das Feld Permitted network resources eingeben

- Klicken Sie Apply, um den neuen Tunnel zu speichern

Soll alle Datenverkehr über das VPN geleitet werden oder möchten Sie nur bestimmte Adressen erlauben?

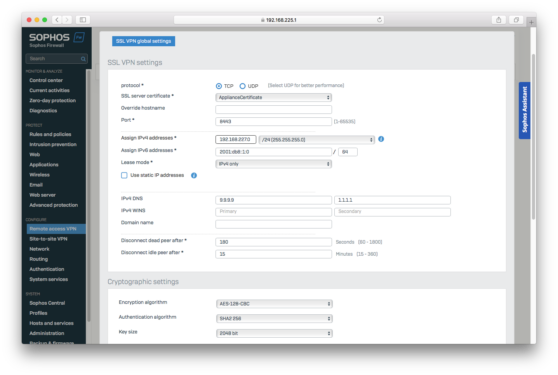

Schritt 3: SSL Global Settings konfigurieren

Hier können Sie globale Einstellungen für Ihren neuen SSL-Tunnel auswählen sowie für jegliche zusätzliche Tunnel, die Sie in Zukunft einrichten.

- Gehen Sie zu dem Menüpunkt SSL VPN und klicken Sie SSL VPN global settings

- Wenden Sie die folgenden Einstellungen an:

- Protocol: Sie können zwischen TCP und UDP wählen. UDP bietet eine deutlich schnellere Leistung - perfekt, wenn Sie ausschließlich SSL-VPN verwenden. Jedoch, wenn Sie SSL- und IPsec-VPN verwenden, ist TCP generell kompatibler und funktioniert in mehr Netzwerkumgebungen

- IPv4 addresses: Geben Sie Ihren gewünschten Adressbereich ein und achten Sie darauf, dass sich diese nicht mit Ihren bestehenden Netzwerken überlappen

- IPv4 DNS: Optional

- Encryption algorithm: Wir empfehlen AES-128-GCM für die beste Leistung

- Klicken Sie Apply, um Ihre neuen Einstellungen zu speichern

- Protocol: Sie können zwischen TCP und UDP wählen. UDP bietet eine deutlich schnellere Leistung - perfekt, wenn Sie ausschließlich SSL-VPN verwenden. Jedoch, wenn Sie SSL- und IPsec-VPN verwenden, ist TCP generell kompatibler und funktioniert in mehr Netzwerkumgebungen

Speichern Sie Ihre SSL globale Einstellungen

Schritt 4: SSL-VPN WAN-Zugang erlauben

Um Ihr Netzwerk remote zu erreichen, müssen Sie SSL-VPN in der WAN Zone verfügbar machen.

- Gehen Sie zu System > Administration > Device access

- Schauen Sie in der Spalte SSL VPN und kreuzen Sie bei WAN an, um die Zone über SSL-VPN erreichbar zu machen

Wichtig: Um die Anmeldung in das Firewall User Portal zu ermöglichen (wird benötigt, um im nächsten Schritt die Konfigurationsdatei herunterzuladen), sollten Sie auch bei User Portal für die LAN- und/oder WAN-Zonen ankreuzen. Wenn Sie fertig sind, klicken Sie auf Apply.

Richten Sie den WAN-Zugang für den SSL-Tunnel ein

Schritt 5: Laden Sie Ihre Konfigurationsdatei

Im letzten Schritt müssen Nutzer:innen die .ovpn Konfigurationsdatei von dem User Portal der Firewall herunterladen.

Bitte beachten Sie: Wenn Sie noch als Admin eingeloggt sind, sollten Sie sich aus der Admin-UI ausloggen und sich wieder mit Ihrem persönlichen Benutzernamen und Passwort einloggen, um Ihre Verbindung herunterzuladen.

- Loggen Sie sich ins User Portal ein und wählen Sie VPN in der Seitenleiste

- Gehen Sie zu VPN configuration > SSL VPN configuration und wählen Sie Download for Android and iOS

- Nun können Sie Ihre .ovpn Konfigurationsdatei herunterladen, um sich auf Ihrem Gerät mit dem VPN zu verbinden

Laden Sie Ihre .ovpn Konfigurationsdatei vom User Portal herunter

Verbinden Sie sich mit Ihrem neuen Sophos SSL-VPN-Tunnel

Um sich mit dem neuen SSL-VPN-Tunnel zu verbinden und den sicheren Remote-Zugriff auf Ihre Sophos XGS Firewall zu erhalten, brauchen Sie einen VPN-Client.

VPN Tracker unterstützt SSL VPN-Verbindungen auf Mac, iPhone und iPad!

Folgen Sie diesen Schritten, um eine Verbindung einzurichten:

- Öffnen Sie VPN Tracker, erstellen Sie eine neue Verbindung, wählen Sie Ihr Sophos Gerät aus der Liste heraus und selektieren Sie SSL-VPN

- Laden Sie Ihre .ovpn Konfigurationsdatei hoch

- Geben Sie der Verbindung einen Namen und speichern Sie sie in Ihrem Account mittels sicheren Ende-zu-Ende-Verschlüsselung

Nun können Sie sich über SSL-VPN mit Ihrer Sophos XGS Firewall auf Mac, iPhone oder iPad verbinden.

Teilen Sie eine Sophos VPN-Verbindung mit Ihrem Team

Sie konfigurieren ein VPN für mehrere Nutzer:innen? Mit VPN Tracker können Sie ganz einfach vorkonfigurierte VPN-Verbindungen für Teammitglieder:innen ausrollen - dank sicherer cloud-basierten Technologien und Ende-zu-Ende-Verschlüsselung.

Selektieren Sie Mit Team teilen, um Verbindungen sofort mit Ihren Teammitglieder:innen über die TeamCloud zu teilen und ihnen so den sicheren VPN-Zugang auf Mac, iPhone und iPad zu ermöglichen. Zum Beispiel für SSL-VPN-Verbindungen müssen Nutzer:innen sich nicht ins User Portal einloggen, um die Konfigurationsdatei herunterzuladen, weil die Verbindung schon in Ihrem VPN Tracker download bereit steht. Mehr erfahren.

Tipp: Sie können beim Export die Verbindungseinstellungen ausblenden, um maximale Zero-Trust-Sicherheit zu garantieren.

Nutzen Sie TeamCloud Technologie, um VPN-Verbindungen mit Teammitglieder:innen zu teilen

Sobald Teammitglieder:innen ihre Verbindungen erhalten haben, müssen sie sich lediglich mit ihrem persönlichen Benutzernamen und Passwort von dem Sophos Gateway einloggen, um sich mit dem VPN in VPN Tracker zu verbinden.